Le challenge “CLUEDOSINT” a été joué dans le cadre du YogoshESD-CTF, un évènement en ligne proposé par l’école ESD en partenariat avec Yogosha et BZHack. Ce challenge a été spécialement créé par DocKali et Madame Https et consiste en un scénario de 15 challenges OSINT. Ce billet détaille l’investigation menée et la résolution des différents challenges.

1/ Cognomen (10 points)

Contexte: Vous êtes enquêteur privé. Un jour, une personne vient vous voir dans vos locaux

car elle se fait harceler depuis plus d’un mois par un corbeau. Ce harcèlement se passe

aussi bien par mail que par téléphone et sur les réseaux sociaux. Votre client vous

indique que le corbeau ne se cantonne pas à l’attaquer lui, il s’en prend aussi à sa

famille, à sa société et aux salariés de celle-ci.

Pour débuter, voici l'alias Twitter de votre client: @eax_gwenhael. Quel est son nom de famille ?

Okkkk c’est parti ! Afin de partir sur de bonnes bases, on commence par rechercher via Twitter le profil de notre client ainsi que ses relations proches.

On tombe rapidement sur son profil Twitter (https://twitter.com/eax_gwenhael) où l’on apprend qu’il est CEO pour une entreprise nommée “CyberFate”.

Un très rapide coup d’oeil sur son profil, ses abonnés et abonnements permet également d’identifier plusieurs relations, notamment professionnelles :

- Gilliane (https://twitter.com/eax_gilliane)

- Félicien (https://twitter.com/eax_felicien)

- Halette (https://twitter.com/eax_halette)

- Amarante (https://twitter.com/eax_amarante)

- Ferragus (https://twitter.com/eax_ferragus)

Connaissant maintenant le nom de l’entreprise, un pivot vers LinkedIn semble tout tracé. En réalité, même pas besoin d’aller sur le site. En effet, une simple recherche Google est suffisante.

Hello Monsieur Jouveffet !

2/ Lingua (20 points)

Contexte: Ernestine, la mère de votre client a reçu une lettre étrange lors de sa convalescence

en maison de repos. Elle a confié cette lettre à votre client lors de sa dernière visite

et celui-ci vous la communique aujourd’hui.

Dans quelle langue cette lettre a-t-elle été rédigée ?

Un fichier PDF nous est donné. L’image suivante est un extrait de son contenu (suffisant pour avancer).

Un grand nombre de traducteurs en ligne existent. Cependant, lorsqu’il s’agit de reconnaître une langue (à priori) peu connue, Google Translate se révèle assez performant. On recopie ainsi quelques uns des mots de la lettre afin de pouvoir identifier la langue : du Swahili

3/ Canem (50 points)

Contexte: Votre client vous appelle pendant que vous êtes en planque. Vous décrochez.

Il est totalement affolé car son chien, Romeo, s’est fait enlever. Accroché à la poignée

la maison de votre client, le ravisseur a simplement laissé le collier du chien.

Quelle est la marque du collier de Romeo ?

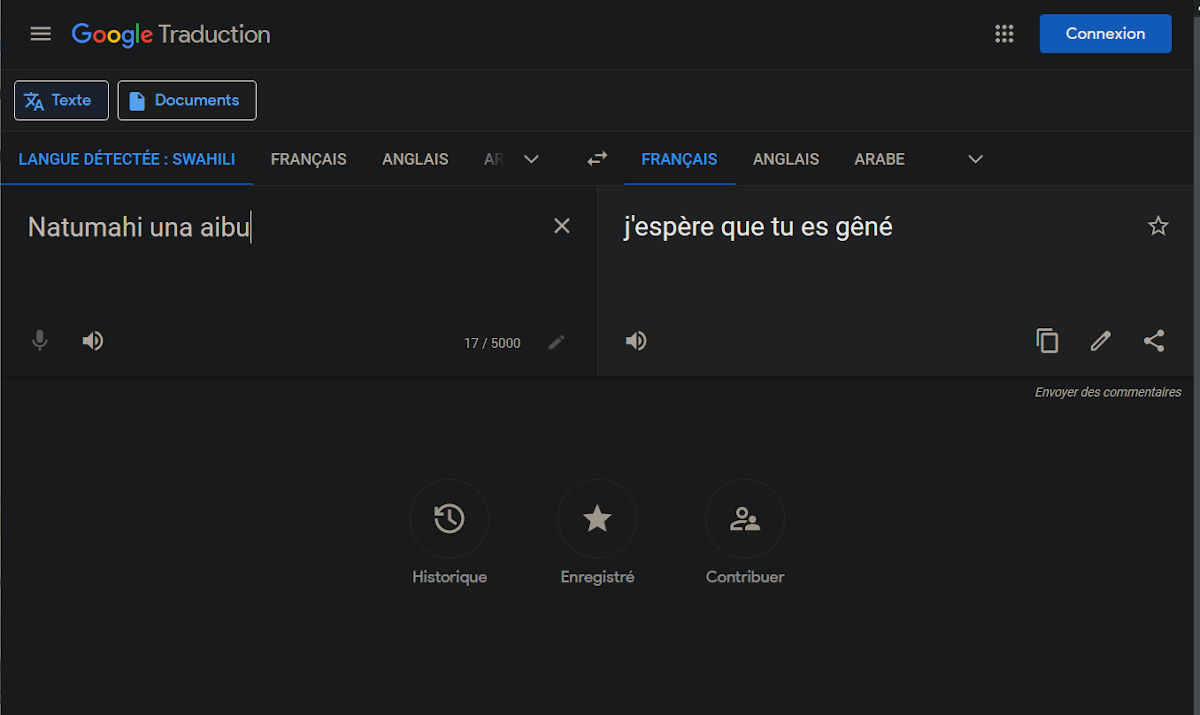

Là encore, l’image suivante nous est donnée.

Pour cela, on peut utiliser un outil, ou plutôt une méthode, que je trouve à titre personnel réellement impressionnante de par les résultats qu’il est possible d’obtenir : la recherche par image.

Plusieurs moteurs de recherche permettent de réaliser ce type de requête, mais l’outil DupliChecker (lien) est très intéressant car il permet de lancer une recherche en paralèlle sur les plus gros moteurs (notamment Google, Bing, Yandex).

Utilisant de temps à autres ces 3 moteurs pour ce type de recherche, il s’avère que Yandex est généralement très pertinent, et là encore, il nous le prouve. En effet, après quelques “scrolls” de souris, on tombe sur l’image suivante, provenant du site marchand Amazon. Même si on ne voit pas le collier en entier, un élément essentiel permet de confirmer la marque : le logo rouge !

Pour l’anecdote, j’avais commencé par utiliser cette méthode mais avais fait demi tour face à la quantité d’images rouges en tous genre (faux positifs), puis après m’être fatigué à tenter d’autres recherches classiques, je suis revenu à cette méthode.

4/ Obses (50 points)

Contexte: Moins de 12h après le kidnapping du chien, Gwenhael reçoit un mail du ravisseur.

Il vous transmet ce mail qui contient une demande de rançon à payer en bitcoin.

L’adresse suivante est communiquée : 1HVVRi4KUjoSF1WGYESBk33G7GJdMvsB8o.

Une adresse mail est associée à cette adresse BTC. Trouvez-la.

Rien de réellement complexe ici dans la compréhension ni dans la résolution. Il faut savoir que les cryptomonnaies et notamment le Bitcoin (BTC) peuvent être utilisés par des cybercriminels à différentes fins (demandes de rançons, blanchiement…). Ainsi, chaque porte-monnaie (wallet) est identifié par une adresse unique, permettant d’effectuer les transactions.

Mais la défense s’organise ! Il existe en effet différentes communautés en ligne permettant de signaler des adresses BTC utilisées à des fins malveillantes, comme une sorte de “liste noire” consultable par tout le monde.

Dans notre cas, l’adresse est effectivement connue comme étant malveillante, et une simple recherche Google à l’aide de cette dernière permet d’en apprendre davantage :

On peut notamment y lire certains commentaires mentionnant l’adresse e-mail associée.

Email spammer claiming to know your passwords and wanting compensation for not

posting your private details.

Email received from Chapman@immalove.com

Name: Dennis Hughes

Bitcoin address given: 1HVVRi4KUjoSF1WGYESBk33G7GJdMvsB8o

5/ Datum (100 points)

Contexte: Une relecture du mail fait apparaître que celui-ci contient une pièce jointe.

Après l’avoir passée à l’antivirus (sait-on jamais…), vous l’ouvrez et trouvez une photo

en gros plan du chien de votre client, couché à côté d’un journal.

Vous souhaitez exploiter cette nouvelle piste mais la date sur le journal est illisible.

Voilà la photo du journal.

Réussirez-vous à retrouver la date à laquelle le journal a été publié ?

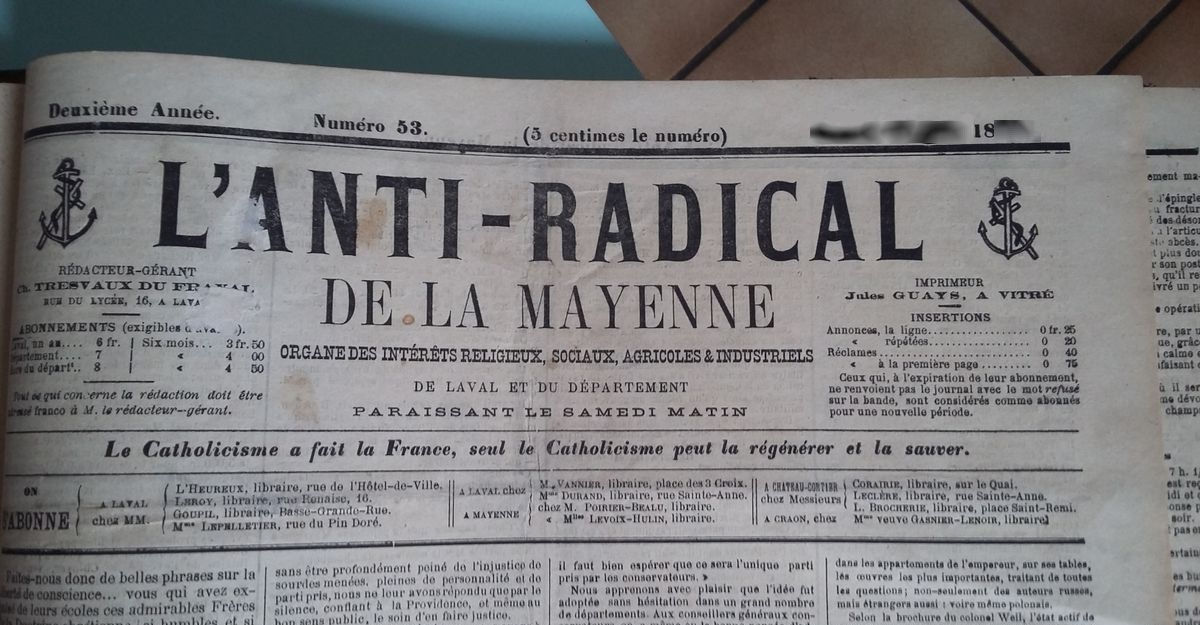

La photo suivante est récupérée. Illisible ? Really ? :(

Bien que le challenge ne soit pas si compliqué, le cheminement pour le résoudre est intéressant et plutôt marrant !

Nous sommes donc en présence du journ(SI al “L’anti-radical” et on sait deux choses :

- Il s’agit du numéro 53

- Nous en sommes à la 2nde année de parution

Parfait, nous n’avons besoin de rien d’autre ! Il suffit de trouver la date de création (première parution) puis de calculer.

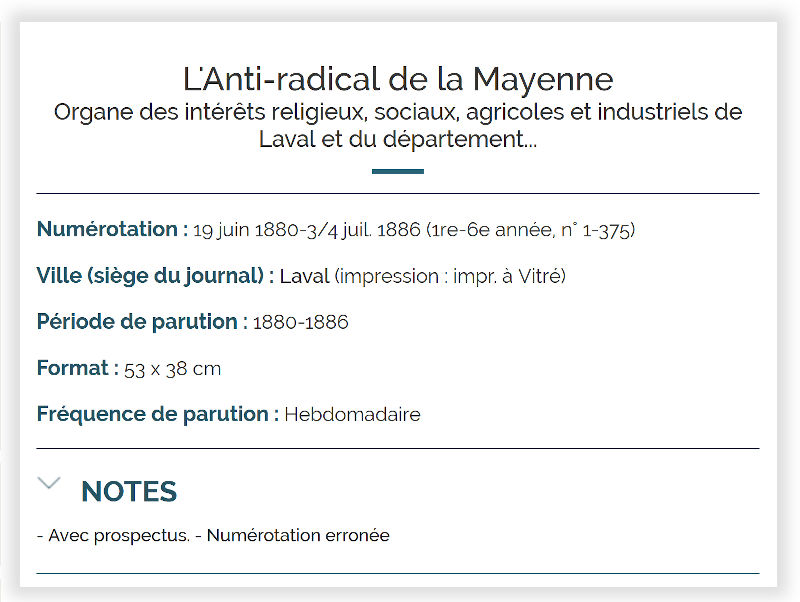

Il existe plusieurs services répertoriant les anciens journaux et autres documents. C’est notamment le cas de la Bibliothèque Nationale Française, qui au travers de la section “Presse locale ancienne” permet d’accéder aux informations cherchées (lien).

On a donc une première parution le 19 Juin 1880 (Samedi) et l’information qu’il s’agit d’un journal hebdomadaire.

A l’aide d’un calendrier des années 1880/1881 (trouvable facilement en ligne), on peut donc compter 53 semaines depuis la première parution, ce qui nous amène au 18 Juin 1881 !

Nota Bene : On aurait également pu considérer qu’étant le numéro 53, il suffisait d’ajouter une année et de vérifier la date afin de trouver un samedi… Mais moins précis !

6/ Arbor (100 points)

Contexte: Votre client vous envoie un mail contenant uniquement la phrase

« trop triste pour appeler » et des pièces jointes que vous ouvrez.

Vous comprenez de suite pourquoi votre client ne vous a pas appelé.

Les pièces jointes sont des photos mettant en scène son chien, mort.

Pour pouvoir continuer vos recherches sur ce dossier, vous devez identifier

la ville où la photo a été prise. Pour ménager les sensibilités, le corps du chien

a été retiré de la photo qui vous est communiquée.

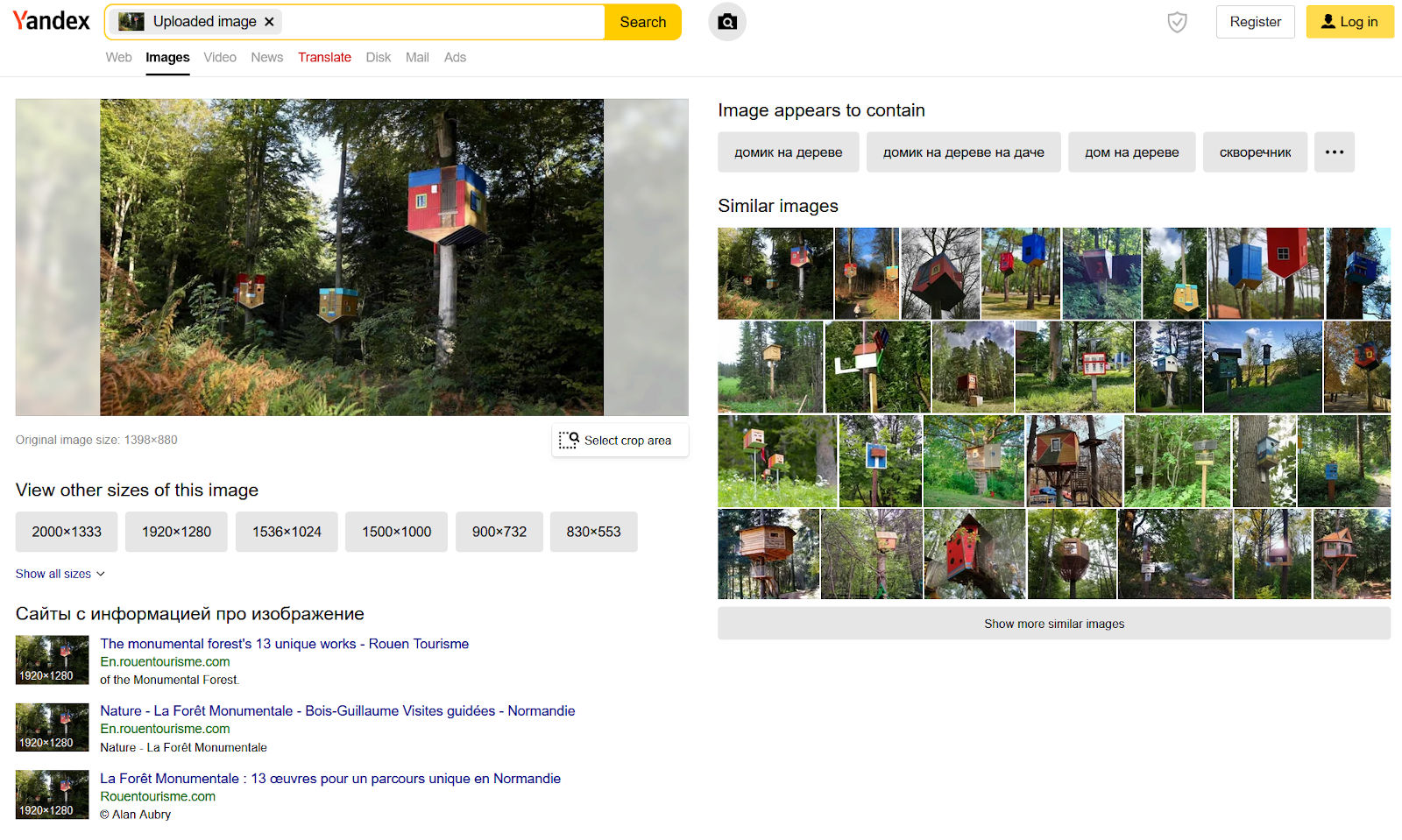

Là encore, on se retrouve face à une image. Plus encore que pour le challenge “Canem” précédent, celle ci contient des éléments distinctifs et assez peu commun. Dans ces cas là, il est généralement efficace d’utiliser la recherche inversée par image, comme présenté précédemment.

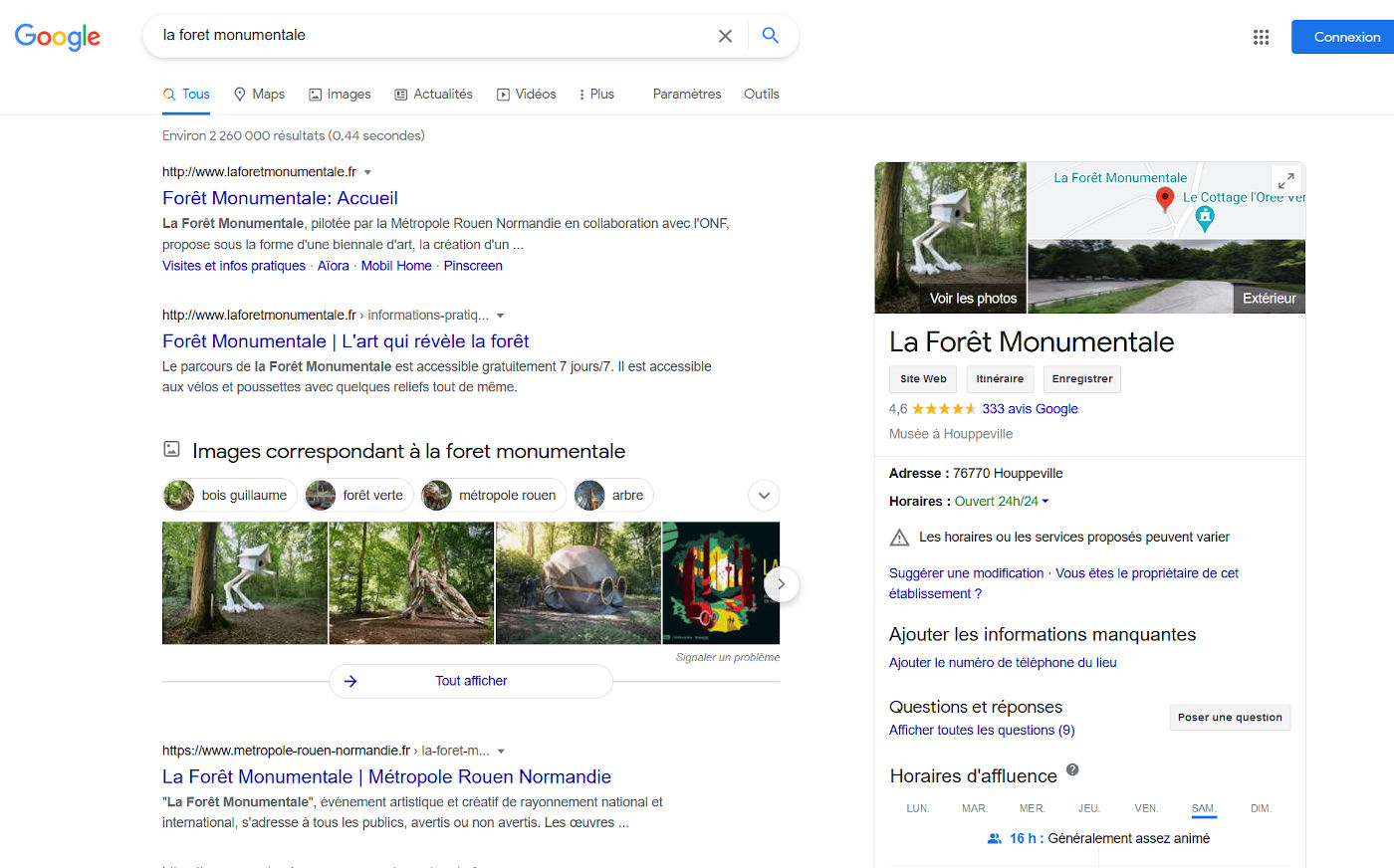

Une fois encore, Yandex et Bing donnent des résultats plutôt pertinents, montrant des structures très ressemblantes à celles vues sur la photo. Des indications liées à ces images mentionnent également un lieu appelé “La forêt monumentale”, que l’on retrouve à plusieurs reprises.

En effet, une simple recherche Google permet de confirmer cette trouvaille, ainsi que le département (76) et même la ville dans laquelle se trouve ces éléments : Houppeville.

7/ Ignis (250 points)

Contexte: Deux jours plus tard, votre client trouve dans sa boîte aux lettres une

clé USB qu’il vous amène directement contenant une vidéo que vous visionnez.

Vous constatez qu’il s’agit d’une vidéo prise lors de la crémation du chien du client,

vidéo prise via le téléphone d’un des participants.

Pouvez-vous identifier la ville dans laquelle se situe le crématorium où la vidéo a été tournée ?

La particularité de ce challenge est qu’il vaut bien plus de points que les challenges précédents et même, vous le verrez, que certains challenges suivants. Cependant, il n’est pas particulièrement difficile si on sait où chercher.

Nous sommes face à une vidéo, apparemment prise depuis un crématorium. L’une des solutions pourrait être de découper la vidéo image par image afin d’extraire de potentiels éléments visuels permettant l’identification du lieu. Cependant, très peu d’éléments sont visibles sur la vidéo. L’image suivante illustre ceci.

Les fichiers tels que les images ou les vidéos embarquent généralement des métadonnées, qu’il est possible de consulter assez facilement. Ces dernières peuvent correspondre à la marque de l’appareil utilisé, les dates et heures de création du fichier… Ou encore la position GPS de l’appareil lors de la prise de vue. L’outil “exiftool” permet notamment d’extaire l’ensemble de ces métadonnées.

$ exiftool this_toutou_is_on_fire.mp4

ExifTool Version Number : 11.16

File Name : this_toutou_is_on_fire.mp4

Directory : .

File Size : 3.6 MB

File Modification Date/Time : 2021:06:05 11:06:25+02:00

File Access Date/Time : 2021:06:05 11:07:02+02:00

File Inode Change Date/Time : 2021:06:05 11:06:25+02:00

File Permissions : rwxrwxrwx

File Type : MP4

File Type Extension : mp4

MIME Type : video/mp4

Major Brand : MP4 v2 [ISO 14496-14]

Minor Version : 0.0.0

Compatible Brands : mp41, isom

Movie Header Version : 0

Create Date : 2021:06:03 13:28:47

Modify Date : 2021:06:03 13:31:40

Time Scale : 48000

Duration : 20.91 s

Preferred Rate : 1

Preferred Volume : 100.00%

Preview Time : 0 s

Preview Duration : 0 s

Poster Time : 0 s

Selection Time : 0 s

Selection Duration : 0 s

Current Time : 0 s

Next Track ID : 3

Track Header Version : 0

Track Create Date : 2021:06:03 13:31:36

Track Modify Date : 2021:06:03 13:31:36

Track ID : 1

Track Duration : 20.90 s

Track Layer : 0

Track Volume : 0.00%

Image Width : 1280

Image Height : 720

Graphics Mode : srcCopy

Op Color : 0 0 0

Compressor ID : avc1

Source Image Width : 1280

Source Image Height : 720

X Resolution : 72

Y Resolution : 72

Compressor Name : AVC Coding

Bit Depth : 24

Video Frame Rate : 30

Matrix Structure : 1 0 0 0 1 0 0 0 1

Media Header Version : 0

Media Create Date : 2021:06:03 13:31:36

Media Modify Date : 2021:06:03 13:31:36

Media Time Scale : 48000

Media Duration : 20.91 s

Media Language Code : und

Handler Type : Audio Track

Handler Description : SoundHandler

Balance : 0

Audio Format : mp4a

Audio Channels : 2

Audio Bits Per Sample : 16

Audio Sample Rate : 48000

XMP Toolkit : Image::ExifTool 12.26

GPS Latitude : 48 deg 34' 30.10" N

GPS Longitude : 2 deg 14' 16.71" E

Movie Data Size : 3753991

Movie Data Offset : 11713

Avg Bitrate : 1.44 Mbps

GPS Latitude Ref : North

GPS Longitude Ref : East

Image Size : 1280x720

Megapixels : 0.922

Rotation : 0

GPS Position : 48 deg 34' 30.10" N, 2 deg 14' 16.71" E

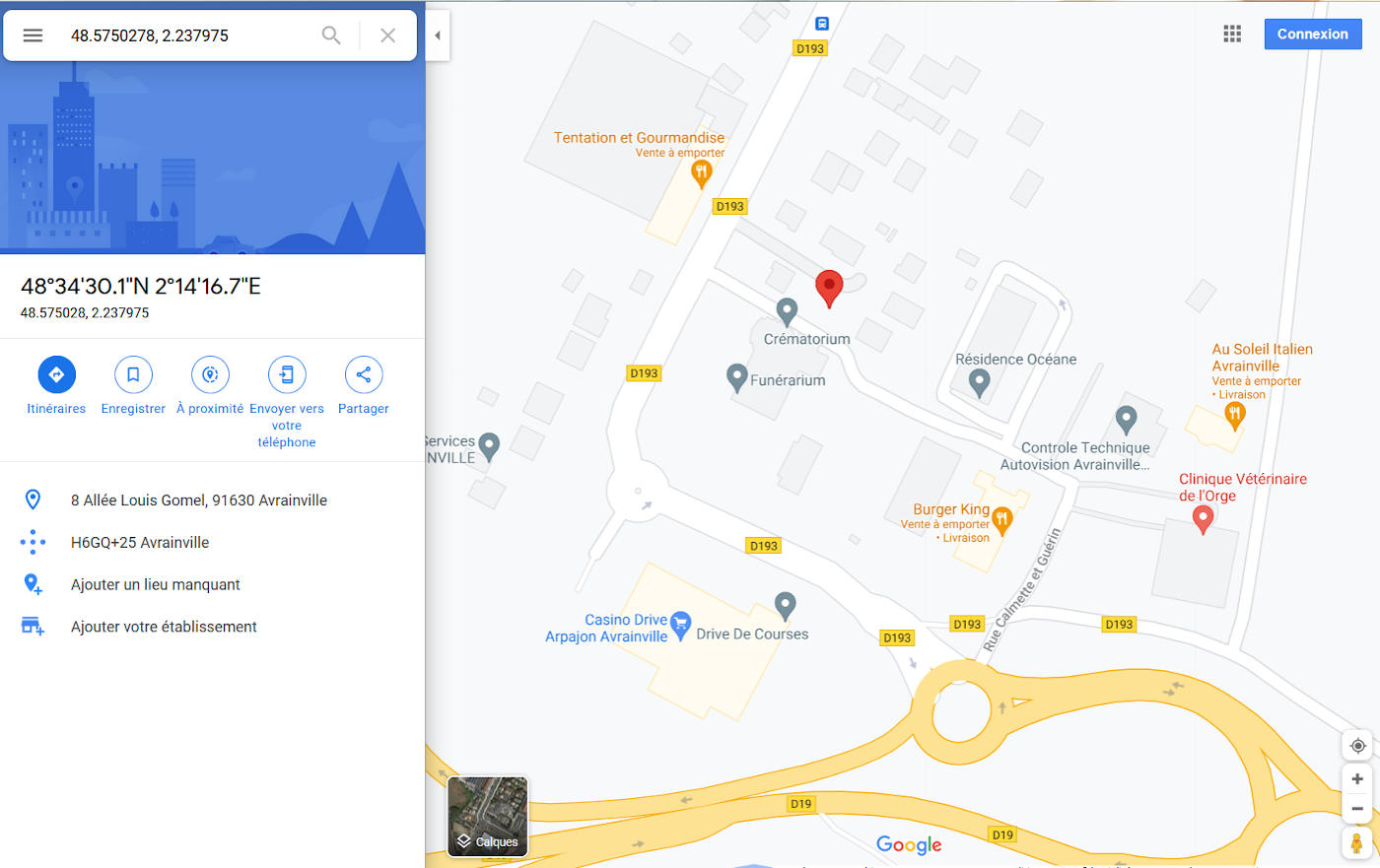

En effet, des coordonnées GPS semblent incluses dans les métadonnées de la vidéo.

48 deg 34' 30.10" N, 2 deg 14' 16.71" E

Cependant, ces données sont au format DMS (Degrés, Minutes, Secondes). Or, la plupart des outils utilisent le format DD (Degrés Décimaux). On va donc les convertir, à l’aide d’un quelconque convertisseur en ligne (exemple : gps-coordinates.net) ce qui nous donne les coordonnées suivantes.

48.5750278, 2.237975

Une recherche Maps plus tard, nous arrivons à l’emplacement géographique d’un crématorium, situé à Avrainville.

8/ Notare (200 points)

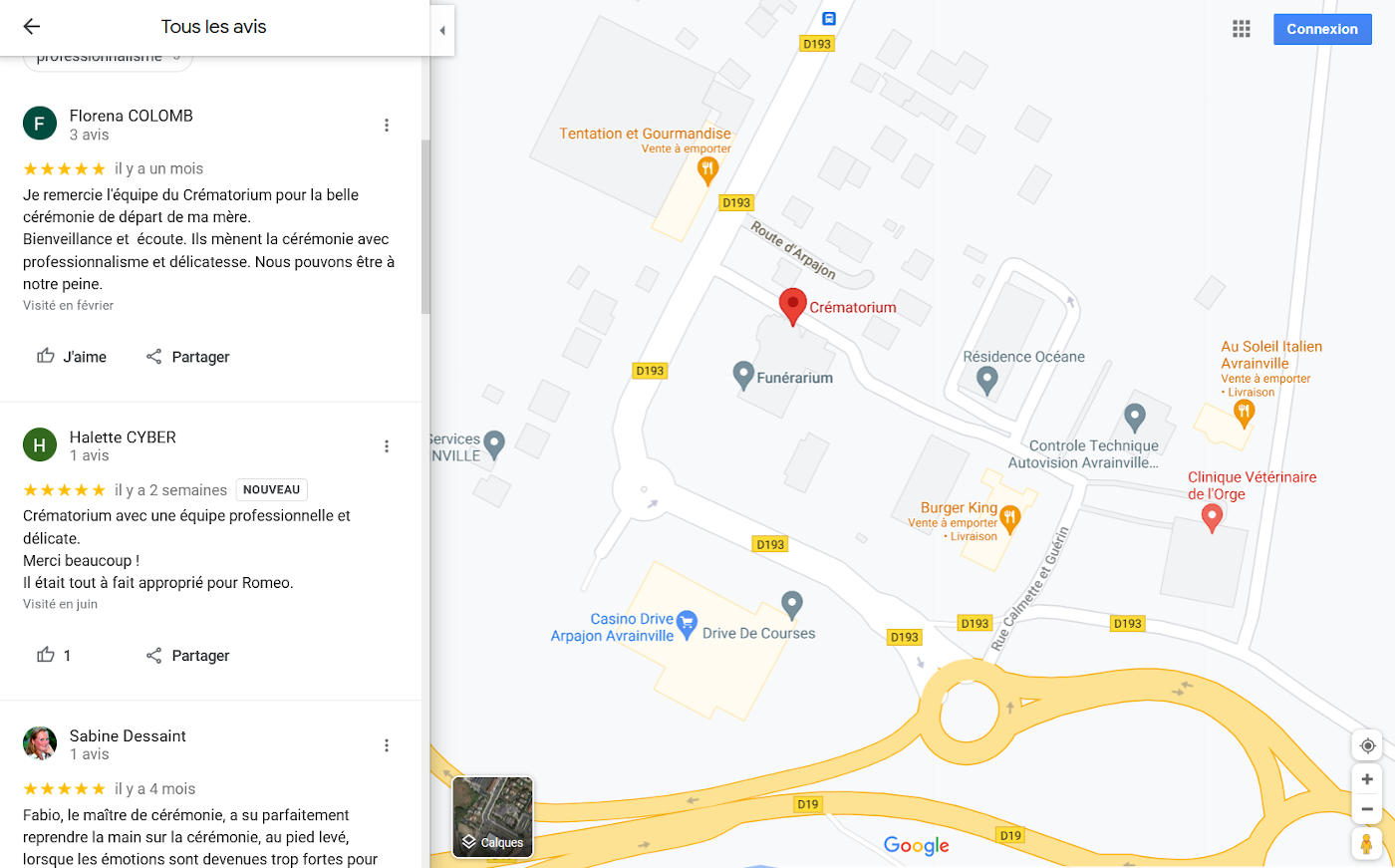

Contexte: En regardant les avis laissés sur ce crématorium, vous retrouvez une personne

qui est déjà apparue dans vos investigations.Vous remarquez que cette personne a

laissé un avis sur une autre structure située sur le vieux continent.

Quel est le nom de cette structure ?

Ce challenge met en avant une introduction à la notion de pivot dont le but est comme son nom l’indique, de pivoter à l’aide d’une nouvelle information de façon à accéder à d’autres informations liées. Dans notre cas, on part donc des avis laissés sur le crématorium.

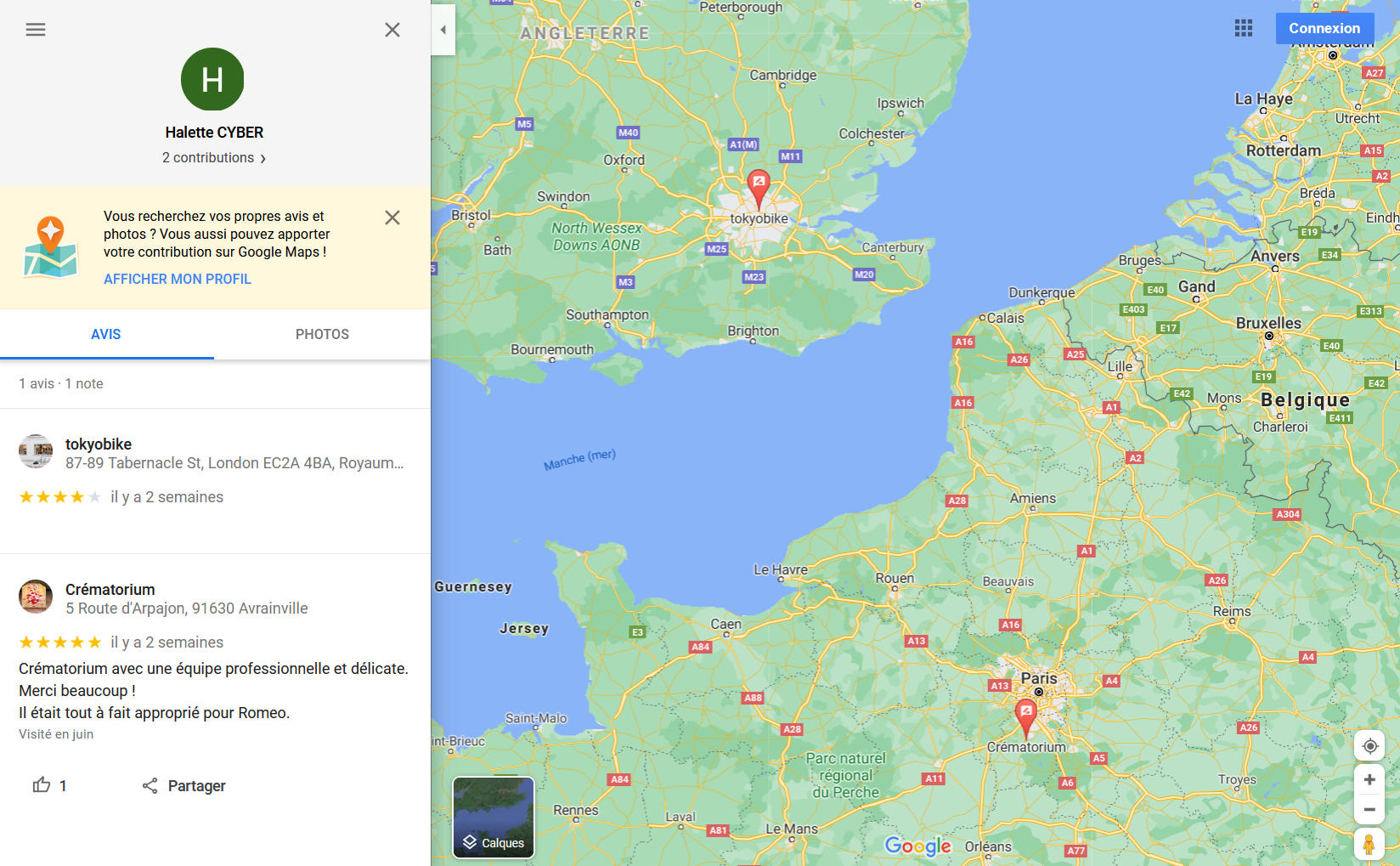

On observe notamment un commentaire relativement récent laissé par une certaine “Halette CYBER”. Pour rappel, nous avions auparavant identifié Halette au travers de l’analyse des Twitter/LinkedIn de CyberFate. A partir de là, il est possible de consulter les autres avis laissés par cette personne directement depuis son profil.

Ainsi, on peut voir que 2 contributions ont été réalisées. La première est le commentaire posté sur le crématorium, tandis que le second concerne un magasin de vélos, nomme “tokyobike”, situé à Londres.

Le nom de la structure attendue est donc “tokyobike”.

9/ Advisor (150 points)

Contexte: Gwenhael vient vous voir à votre bureau quelques jours après la crémation de son chien.

Sous le coup de l’émotion, il n’avait pas pensé à vous dire qu'au moment où il l'a

retrouvé, un flyer était présent sous le corps de Romeo. Sans trop savoir pourquoi,

il l'a mis dans la poche de sa veste et l'a oublié. Il vous montre le flyer en

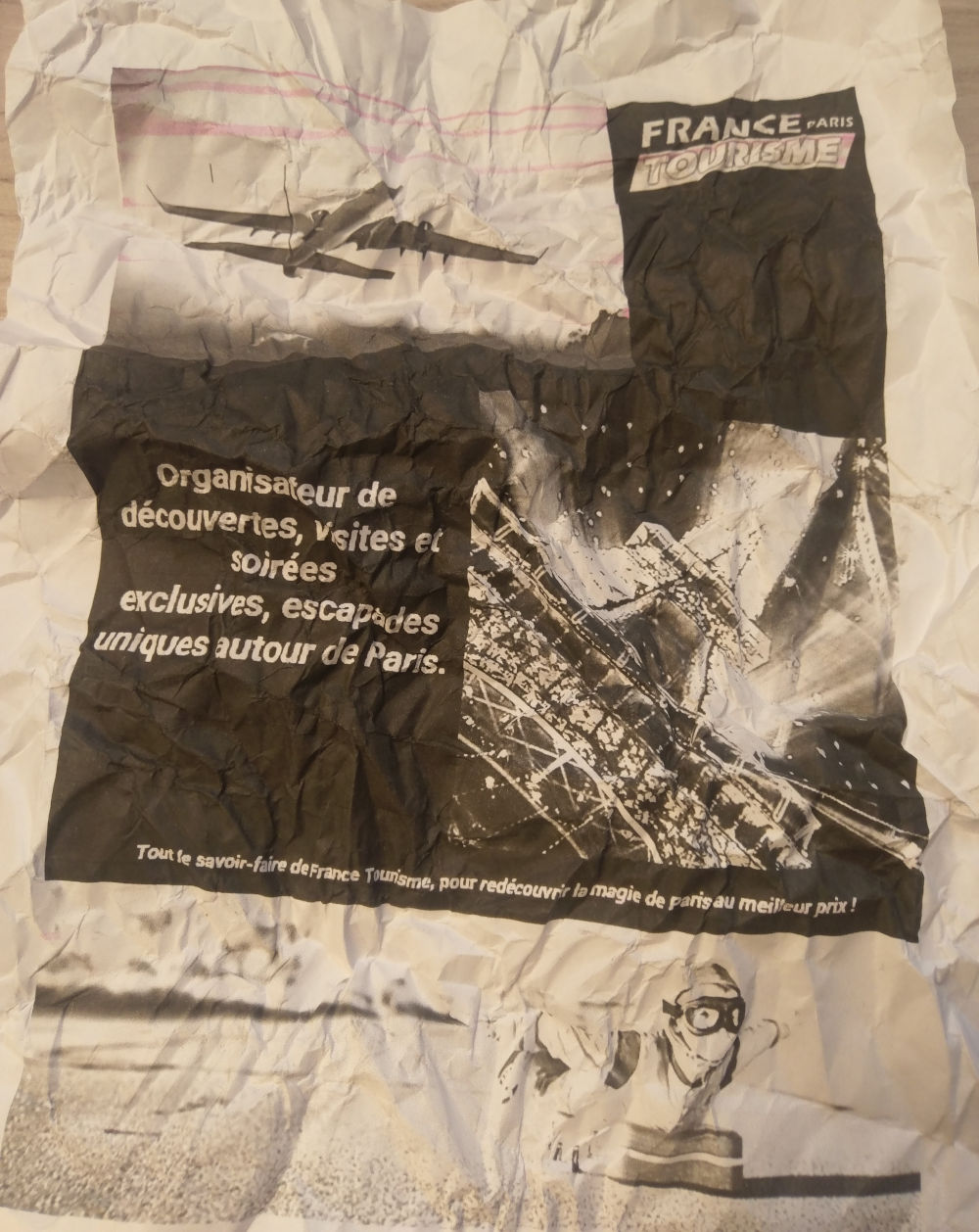

question, il s'agit d'une publicité pour une agence de voyage.

Retrouvez l'alias de la personne faisant partie de l'entourage de Gwenhael et ayant

laissé un avis sur cette agence sur un site de partage touristique.

On nous parle maintenant d’une agence de voyage en nous demandant de retrouver une personne ayant laissé un avis sur cette dernière. Voici le flyer en question.

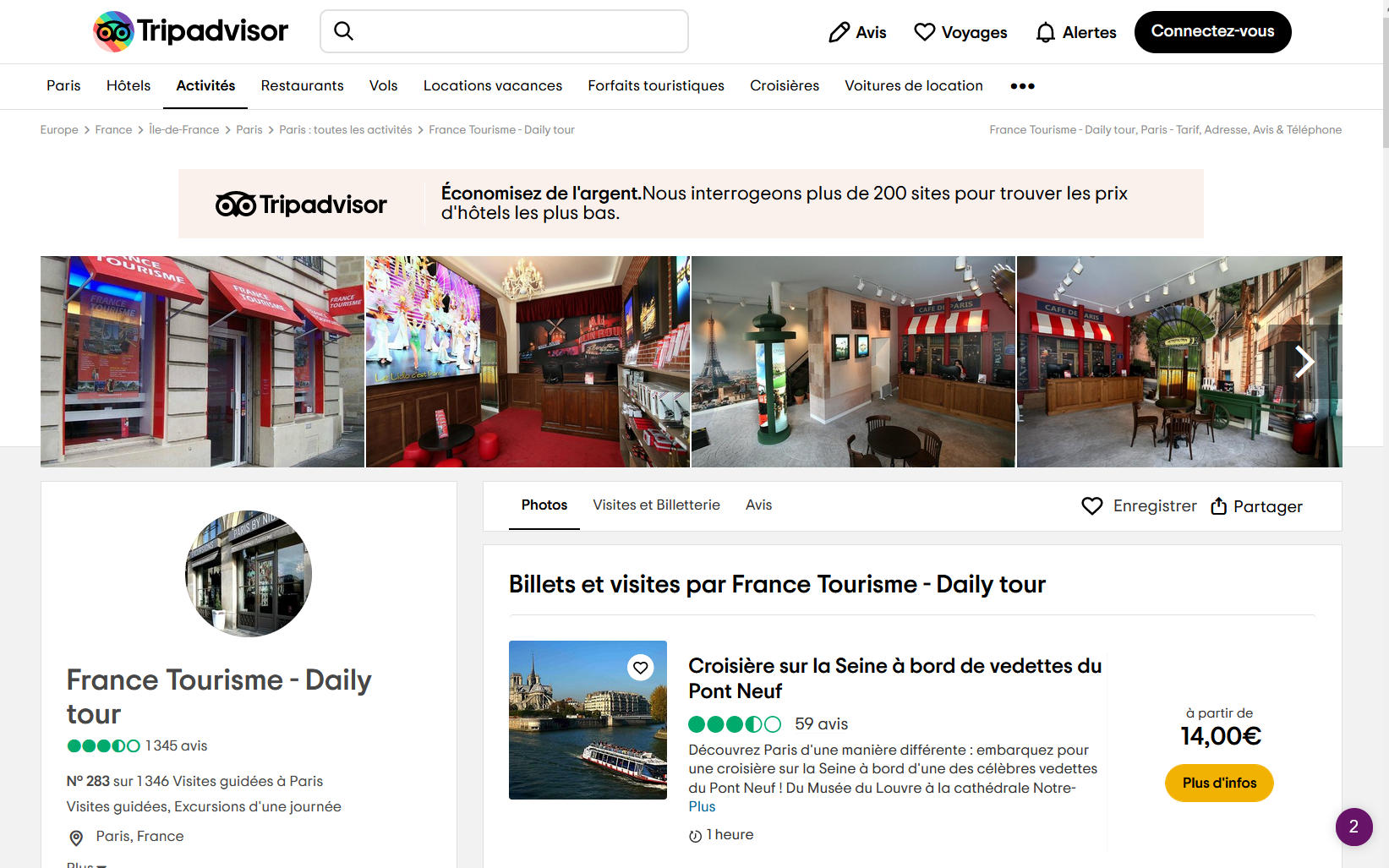

Ce dernier laisse entrevoir le nom de l’agence : France Tourisme.

Les plateformes en ligne de tourisme peuvent être une formidable source de renseignements. Traitées tel que des réseaux sociaux, il est parfois possible d’identifier des éléments à priori cachés ou peu importants mais permettant de lier différentes informations entre elles. La plateforme Trip Advisor en est le parfait exemple.

La première étape est de trouver notre agence de voyages via la plateforme. Cette dernière recense en effet non seulement les destinations, mais également les agences et organismes permettant de réserver des voyages.

Ainsi, on trouve rapidement notre cible.

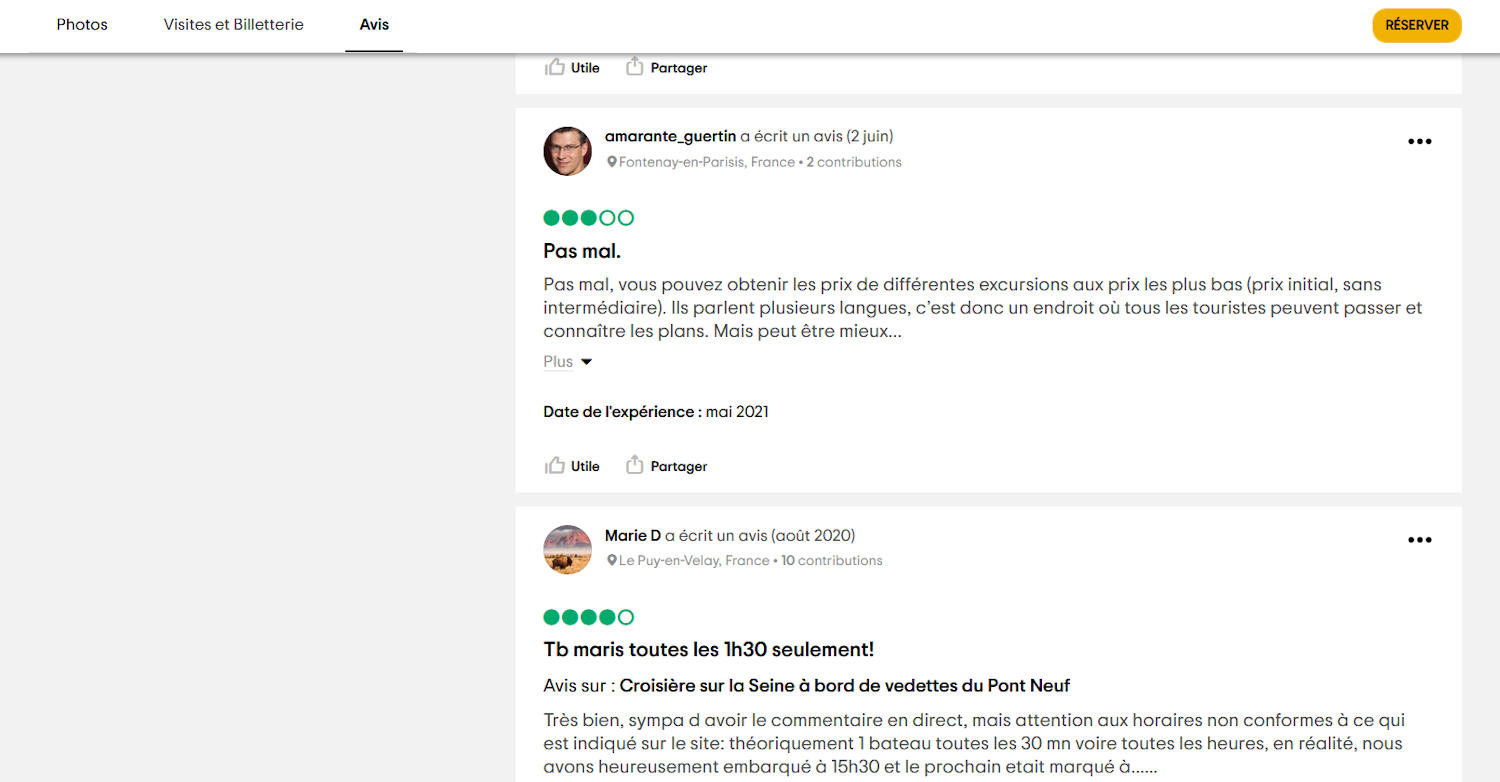

La suite n’est en rien compliquée puisqu’à la manière de Google, le site utilise des commentaires et avis utilisateurs. Ainsi, on retrouve via les avis laissés sur l’agence un certain “amarante_guertin”. Il s’agit en effet de la personne recherchée ici.

Amarante, on t’a vu !

10/ Excursio (150 points)

Contexte: Une personne proche de Gwenhael et d’Amarante (et que vous suspectez) a récemment

voyagé dans un pays étranger. Cette personne a posté des photos de ce voyage sur un

de ses réseaux sociaux.

Quel est son alias/ID sur ce réseau ?

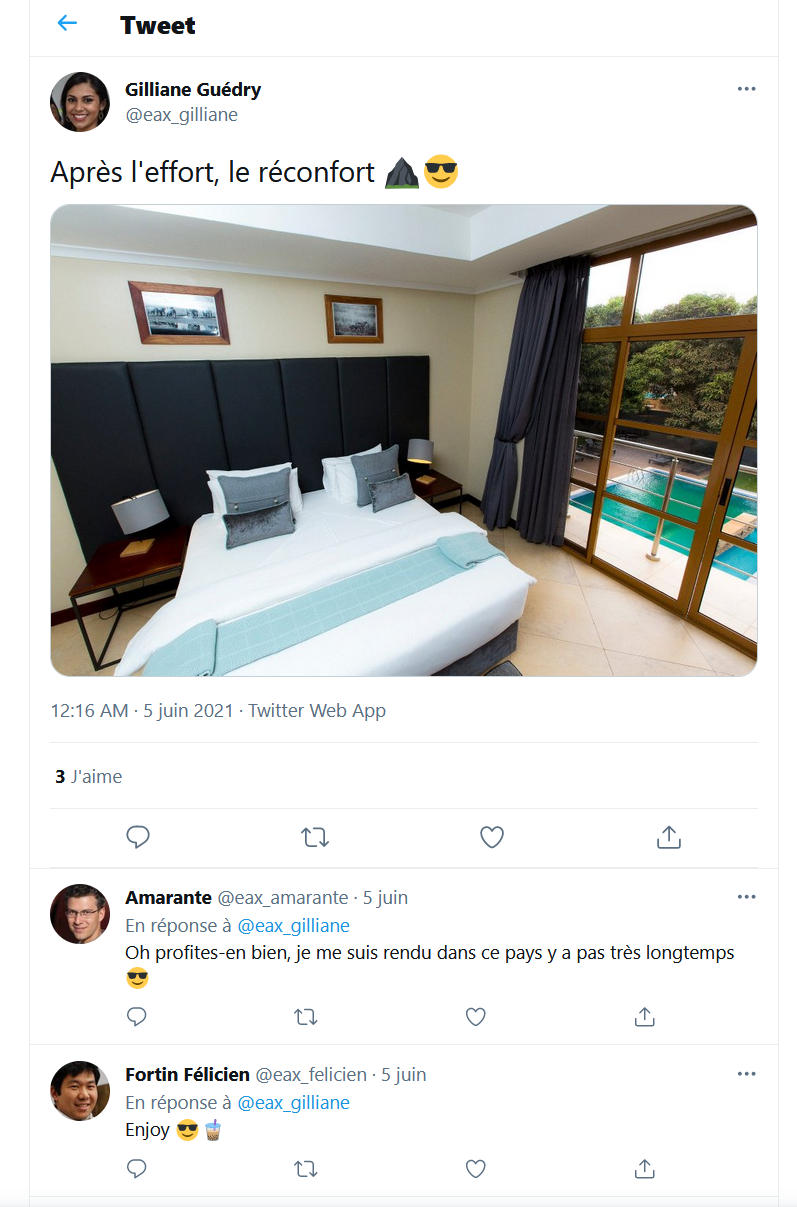

Nous avons commencé par Twitter, mais nous n’avons pas encore réellement creusé les différents profils remontés, chose que nous allons faire ici. Rien de réellement complexe ici, il suffit de parcourir l’ensemble des quelques profils identifiés.

C’est réalisable sans soucis à la main car les profils sont assez peu fournis. Dans le cas de profils ayant plus de vécu, des outils automatisés et dédiés seraient bienvenus.

Dans notre cas, on tombe assez rapidement sur le tweet suivant de Gilliane, accompagné d’une photo qui semble être une chambre d’hôtel.

11/ Oryza (200 points)

Contexte: Dans quelle ville est situé l’hôtel où cette personne résidait pendant son voyage ?

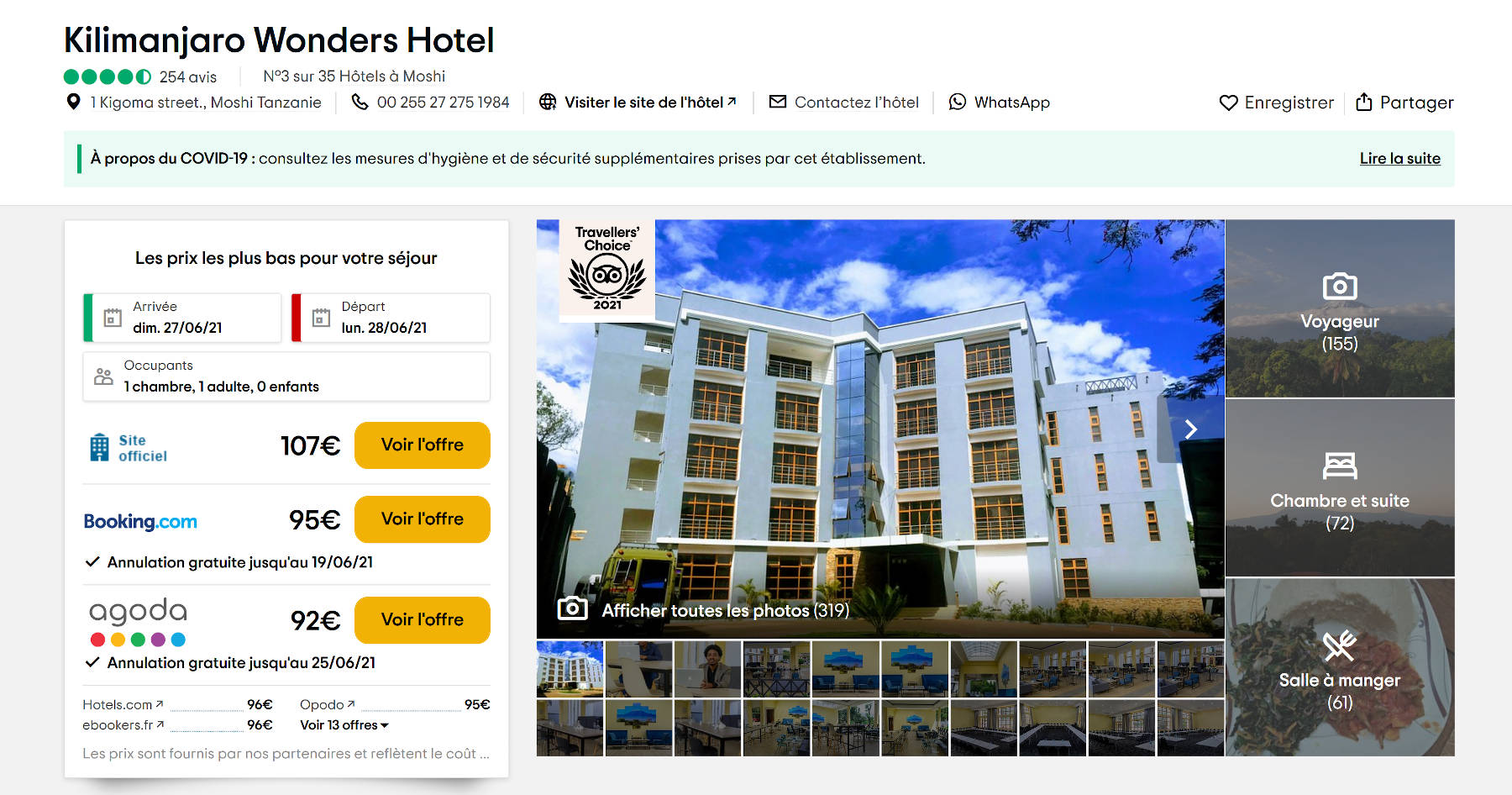

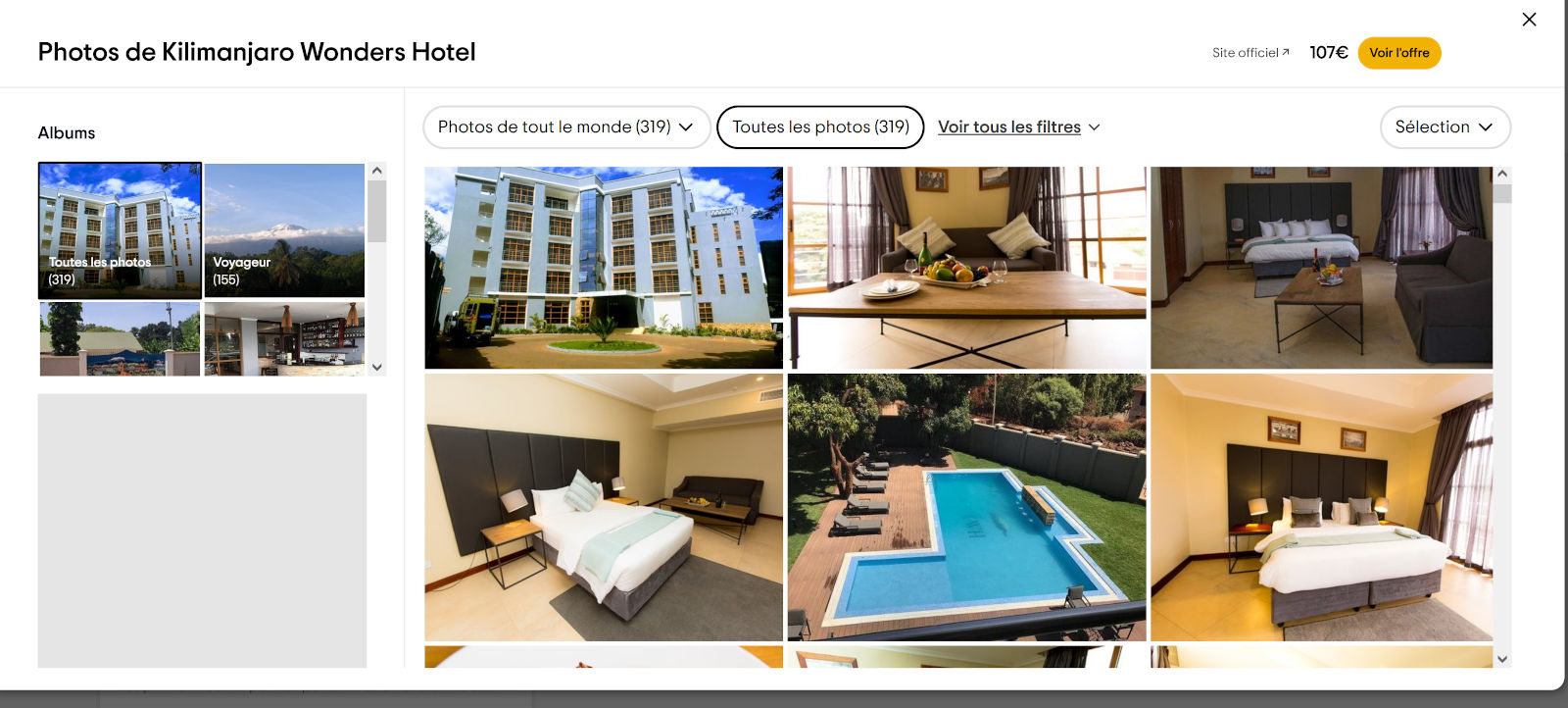

Pourtant assez peu complexe, il s’agit du challenge qui m’a pris le plus de temps sur l’ensemble de ces 15. Une fois encore, Trip Advisor va être notre meilleur ami pour cette investigation.

Nous sommes donc en présence d’une chambre d’hôtel. Mais, sans plus d’élements, compliqué ! On va donc chercher à dégrossir. Pourquoi ne pas commencer par le pays ?

Le tweet en question utilise un emoji “Montagne”. Bien que peu impactant pour le moment, cela peut servir. Cependant, la réelle information intéressant se trouve dans les réponses au tweet. En effet, Amarante a répondu à Gilliane avec le message suivant.

Oh profites-en bien, je me suis rendu dans ce pays y a pas très longtemps

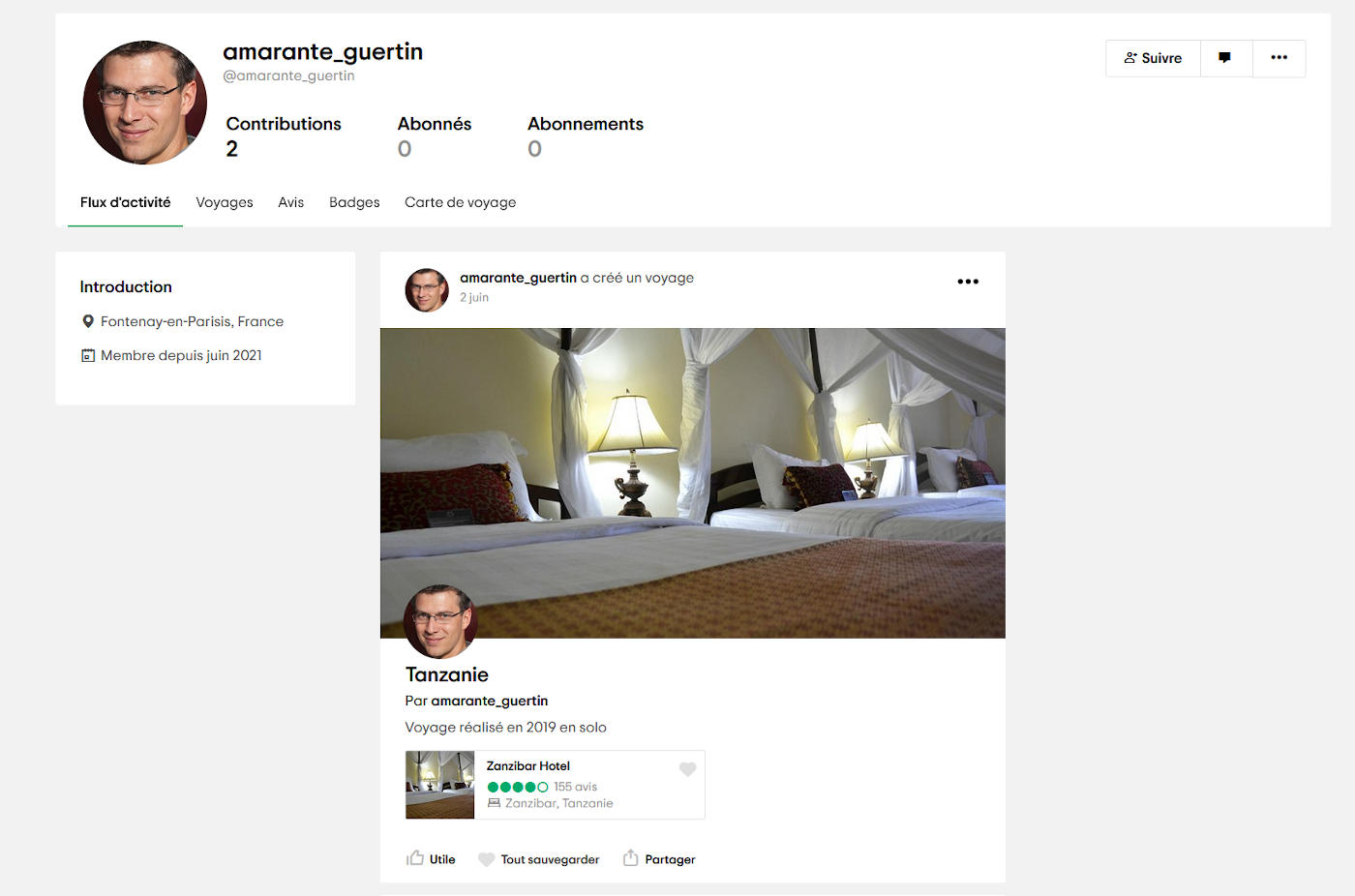

Pivot_V2, on va donc chercher si des informations sont accessibles depuis le profil de Amarante. Une recherche rapide sur son Twitter ne donne rien de très intéressant. Mais si on fait écho aux challenges précédents, là, ça devient intéressant. En effet, on avait identifié un profil Trip Advisor appartenant à cette personne. Pourquoi ne pas aller y faire un tour ?

S’il est possible de voir les avis laissés par les gens sur un établissement, il est également possible de voir l’ensemble des contributions postées par une personne. Ainsi, le profil de Amarante nous apprend que ce dernier a laissé un avis (mais ça, on le savait) et a réalisé un voyage en Tanzanie !

Si on met en lien cette information avec sa réponse au tweet de Gilliane, il est fort probable qu’il s’agisse du même voyage, et qu’il soit donc question de la Tanzanie.

Ok, on a le pays ! Maintenant, on peut noter plusieurs points :

- La piscine à l’extérieur, élément remarquable, peut nous aider pour l’identification.

- Le standing plutôt très correct de la chambre d’hôtel. Là encore, cela peut aider.

- La forme et couleur des fenêtres.

On peut notamment utiliser ces critères pour rechercher et filtrer les hôtels en Tanzanie, avec Trip Advisor. Au total, 167 établissements disposent d’une piscine, parmi les lesquels :

- 6 hôtels ***** ;

- 30 hôtels **** ;

- 49 hôtels *** ;

Peu probable qu’il s’agisse d’un hôtel 5 étoiles. Cependant, on peut inclure les 4 et 5 étoiles dans les premières recherches. Cela nous laisse donc une liste de 36 établissements.

En les parcourant, on tombe sur un hôtel intéressant, notamment au niveau de ses fenêtres, ressemblantes à celles de la photo.

Cette trouvaille est confirmée grâce aux autres photos de l’établissement.

Il semble donc que Gilliane soit allée à Moshi, en Tanzanie !

12/ P45T3 M3 D33PLY (300 points)

Contexte: Ferragus, secrétaire de Gwenhael, reçoit un mail affirmant

« Plus que trois semaines avant le hack ». Aucun autre texte, ni aucune pièce

jointe n’accompagnent ce mail. La seule information disponible est l’adresse

ayant envoyé le mail : a.g@cerberecyber.digital.

Exploitez cette piste qui devrait vous mener dans les tréfonds du Web.

Ressortez-en la "marque".

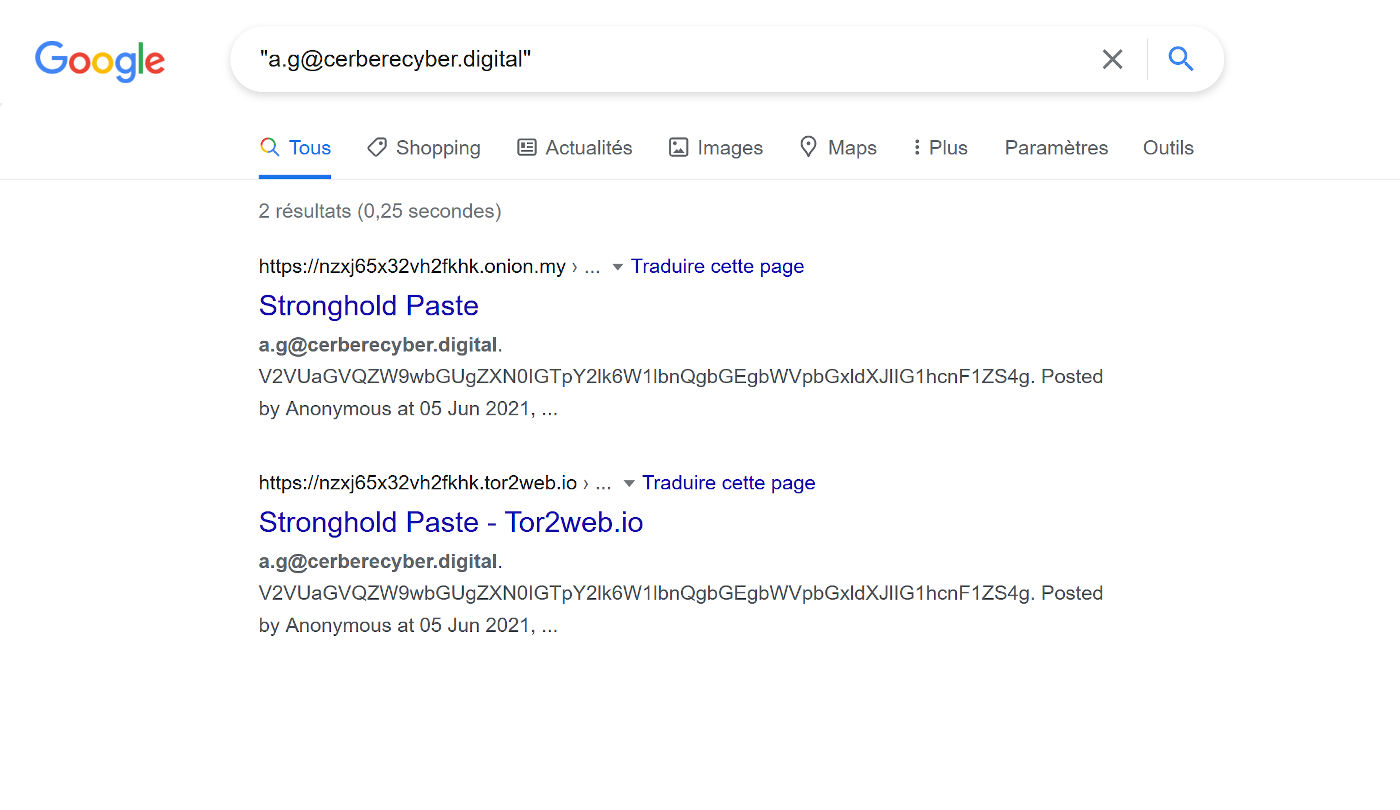

Pour ce challenge, on ne rentrera pas dans les détails, car la frontière de la face sombre d’Internet se rapproche à grands pas. Seule indication de départ, l’adresse e-mail : “a.g@cerberecyber.digital”.

On commence donc naturellement par une recherche google et on trouve seulement deux résultats.

Les deux résultats répondent sous le nom de “Stronghold Paste”. Si on recherche quelques infos à ce sujet, via leur site :

Stronghold Paste is a dark web anonymous text sharing website.

You can share text anonymous or save your personal text data on to this

website like PGP keys and Important dark web onion URLs.

People also call it a dark web Pastebin service.

Ainsi, l’adresse e-mail semble avoir été utilisée dans deux “pastes”, référencés et indexés sur le “clear web”. Cependant, les services de “paste” comme ceux là indexent en permanence de nouvelles entrées. A l’heure où j’écris ces lignes, nous sommes le 17/06/2021. Or, le message semble avoir été posté le 05/06/2021.

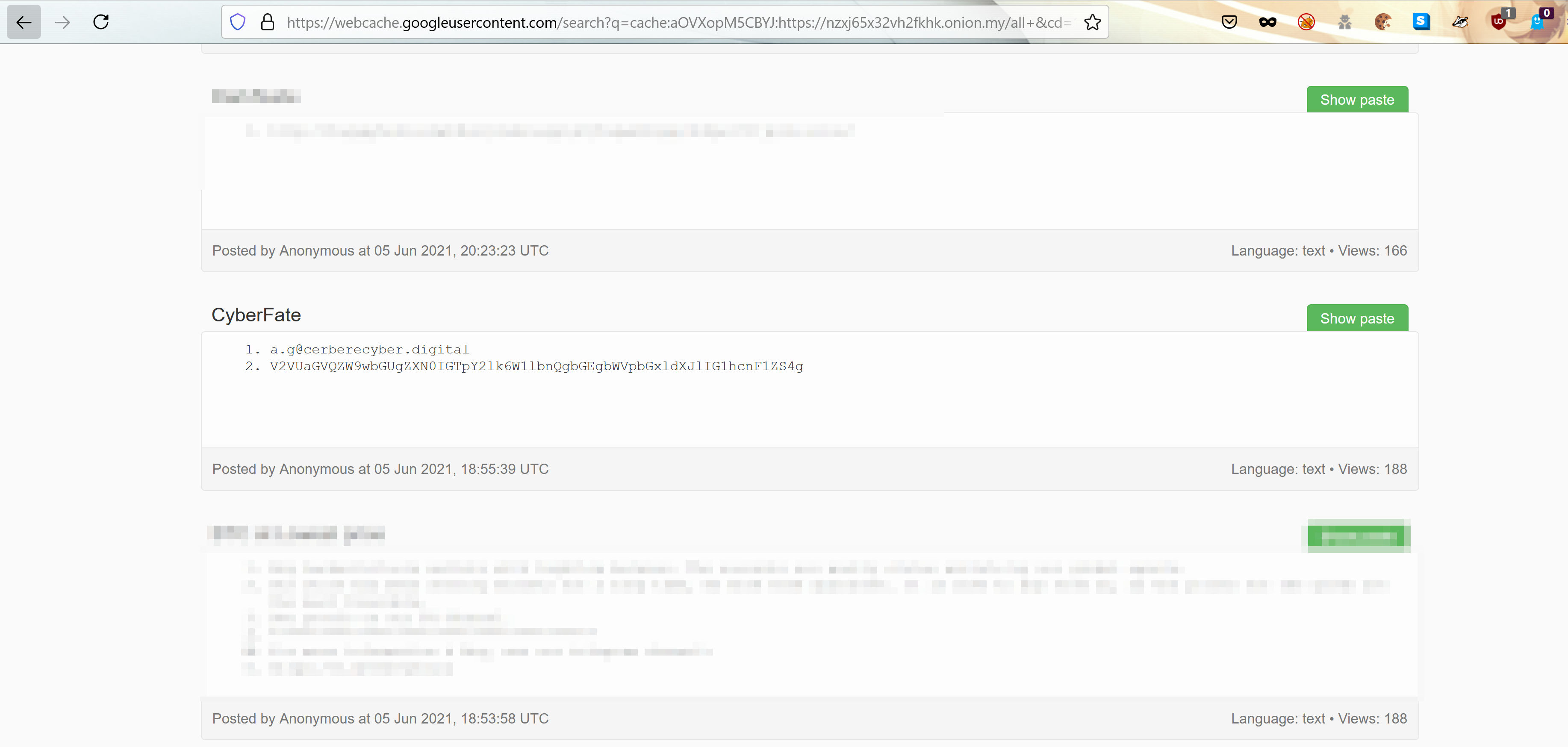

Heureusement pour nous, Google garde une copie des pages à un instant donné : le cache. Il est ainsi possible de voir la page telle qu’elle était au 05/06/2021 et on retrouve ainsi le paste.

Dans les faits, même pas besoin d’aller jusque sur la plateforme, puisque le contenu du “paste” complet apparait depuis les résultats google.

On a donc l’adresse e-mail, ainsi qu’une chaine, apparemment encodée.

On peut ainsi utiliser le très bon outil Cyberchef pour tenter de récupérer le contenu de la chaine de caractères et une base64 plus tard.. (lien :)

WeThePeople est décidément la meilleure marque.

13/ WH3R3 4M 1 ? (200 points)

Contexte: Gwenhael vous informe que depuis que le corbeau le menace, il est devenu très prudent.

Il a donc placé un honeypot sur le réseau de la société il et semble que

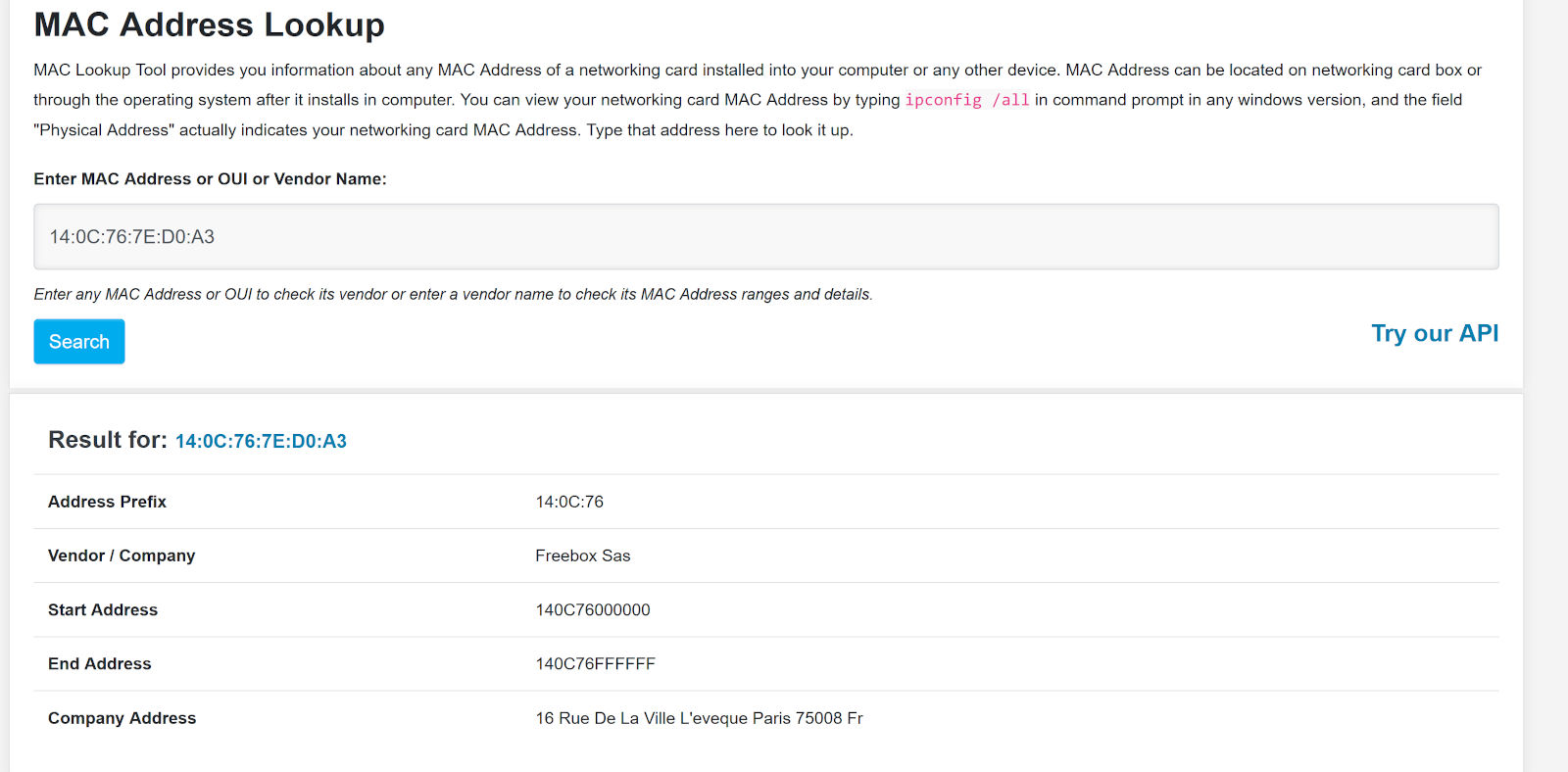

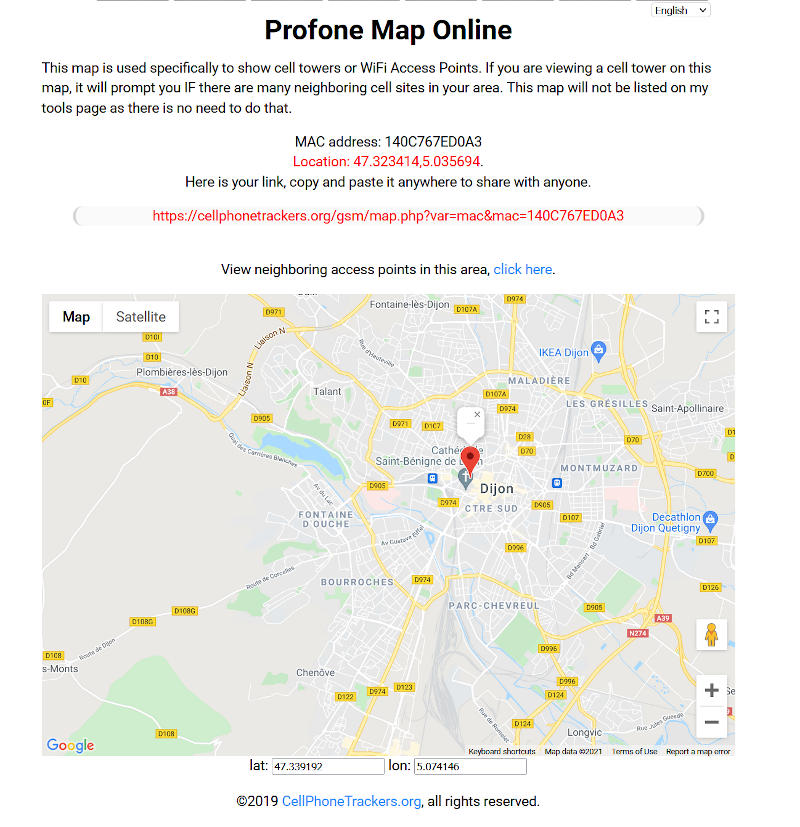

l’ordinateur de Ferragus ait été « visité ». Une adresse MAC a été récupérée : 14:0C:76:7E:D0:A3.

Dans quelle ville était situé l'attaquant ?

Ce challenge met en jeu la géolocalisation à partir d’une adresse MAC. Cependant, la plupart des outils offrent la possibilité de géolocaliser à partir de deux adresses MAC différentes, ce que nous n’avons pas.

Sans rentrer dans les détails de fonctionnement d’une adresse MAC, il est possible dans un premier temps d’identifier le fournisseur derrière cette addresse (3 premiers octets).

On est donc face à une adresse provenant de chez Free, donc probablement un appareil français.

Suite à de nouvelles recherches, j’ai utilisé le site cellphonetrackers.org qui offre la possibilité de géolocaliser des points d’accès.

L’adresse MAC nous livrant ses secrets, il semble que l’attaquant se trouvait à Dijon (France).

14/ 4r73M (200 points)

Contexte: Gwenhael vous avoue avoir eu recours à des techniques de hack back qui lui

ont permis de prendre plusieurs photos, à la fois des screenshots de l’écran mais

aussi de ce qui était devant la webcam de l’attaquant.

Votre client vous transmets des impressions papier de ces photos.

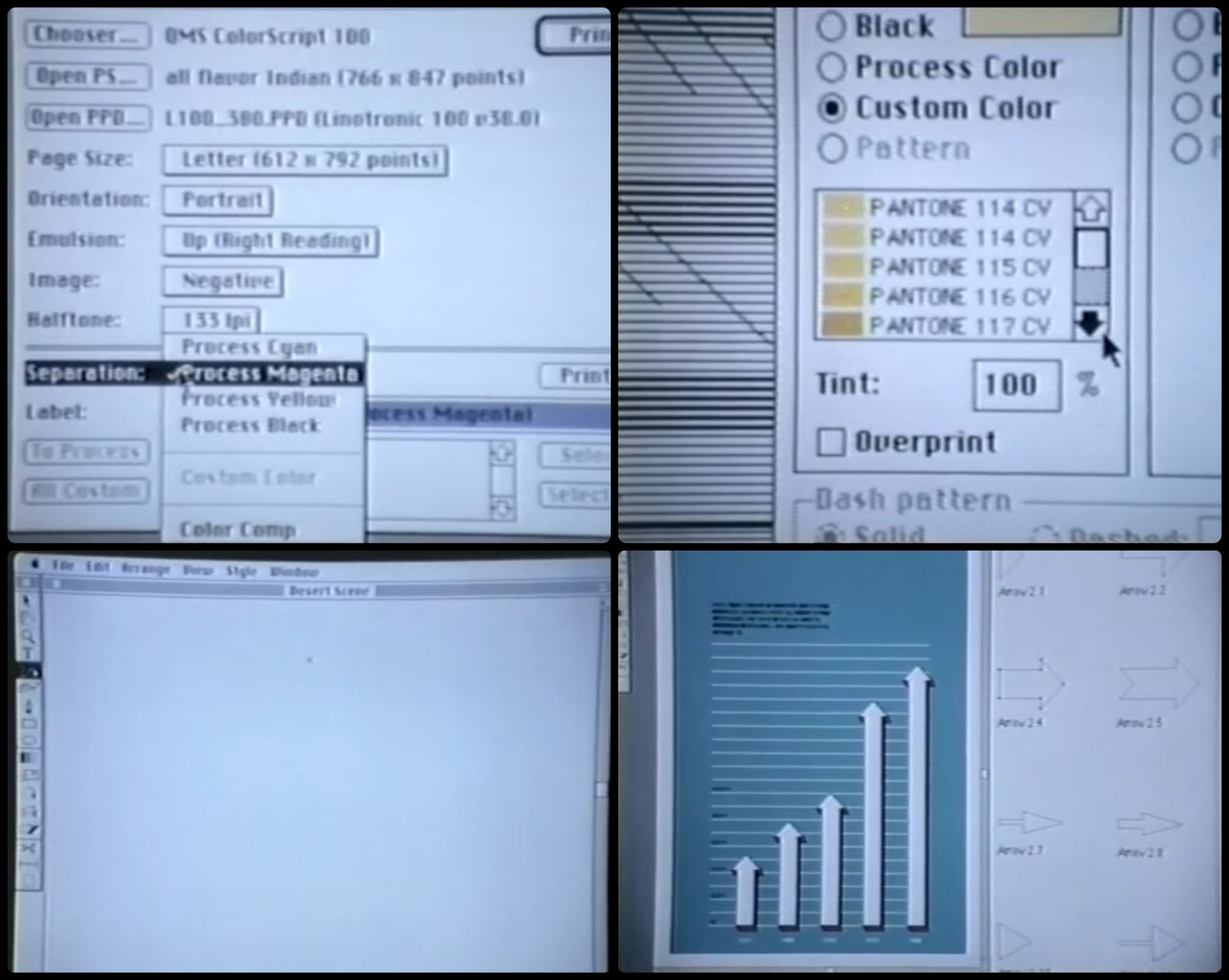

Quel est le logiciel qu’utilisait l’attaquant au moment de l’impression d’écran ?

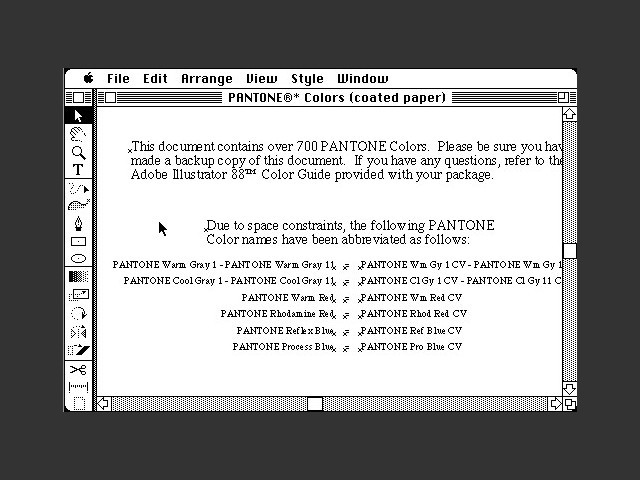

L’image suivante nous est donnée.

Quelques éléments visuels que l’ont peut déjà extraire :

- Bas gauche : Logo Apple

- Bas Gauche : Menu d’outils, une unique colonne

- Bas Gauche : Menu composé de 5 onglets :

- File

- Edit

- Arrange

- ????

- Style

- Windows

- Haut gauche : Gestion de couleurs, “PS..”, “PPD..”

- Haut et bas droite : Travail sur des images, des design…

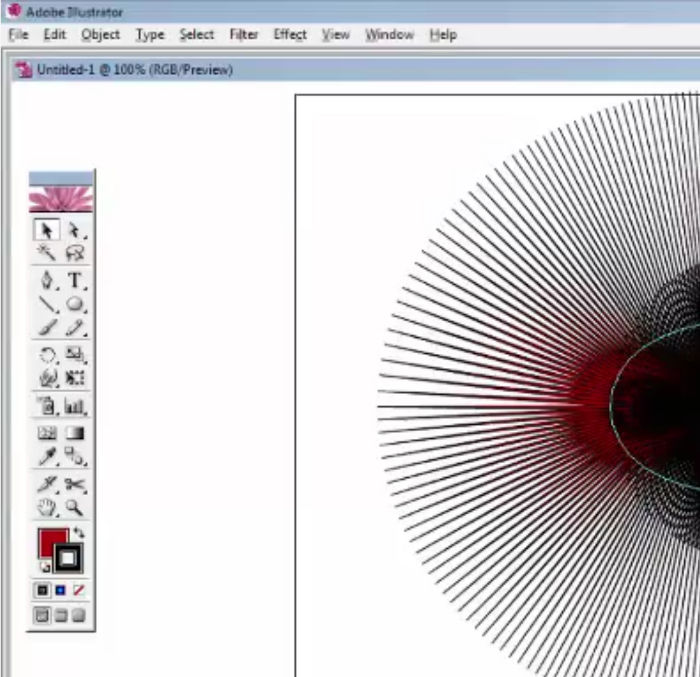

Ma première supposition fut une version de “Photoshop”, avant de me rendre compte qu’il s’agissait en réalité de “Illustrator” ! Pas de recette secrète ici. Ne connaissant pas particulièrement l’un ni l’autre, j’ai utilisé l’historique de version de chacun des outils puis j’ai cherché à quoi ressemblait chaque version. Autre élément pouvant servir, à minima pour orienter les recherches : le design général de l’outil. On est en effet face à une UI qui semble assez ancienne.

L’historique des versions en question :

- Photoshop : https://fr.wikipedia.org/wiki/Adobe_Photoshop

- Ilustrator : https://fr.wikipedia.org/wiki/Adobe_Illustrator

Je passerai les détails pour Photoshop et me concentrerai sur Illustrator. On peut maintenant fonctionner avec une sorte de dichotomie, afin d’écarter petit à petit des versions.

Commençons par le milieu avec la sortie d’Adobe Illustrator CS en 2001. Quelques recherches sur Google montrent une interface globale plus avancée que celle présentée dans les captures ci-dessus. Le menu est plus fourni et les fenêtres semblent plus récentes.

Bien, donc on est sur une version plus ancienne. On retire également les versions 2.0, 3.5 4.0 et 4.1 qui n’existent que sur Windows (ou Solaris). Il nous reste donc les versions suivantes :

- 1.0

- 1.1

- 88

- 3.0

- 5.0

- 5.5

- 6.0

- 7.0

- 8.0

- 9.0

De la même façon que pour CS (11.0) on va chercher a retrouver d’anciennes captures d’écran présentant l’interface, pour chaque version, jusqu’à tomber sur ce type d’image (lien).

L’interface ressemble en tous points à nos captures ! 5 menus correspondants et une bare d’outils équivalente. L’attaquant utilisait donc Adobe Illustrator 88.

15/ C0D3X (400 points)

Contexte: En plus de la capture de l’écran de l’attaquant, le hack back a permis de prendre

la main sur sa webcam et de prendre une série de photos. Un de ces photos est

particulièrement utile. Elle représente l'intérieur de la chambre du corbeau.

L'exploitation d'un élément présent sur cette photo permet de l'identifier sans

qu'aucun doute ne soit possible, car le corbeau y fait référence sur ses réseaux sociaux.

Qui est le corbeau ?

La dernière ligne droite de ce challenge, la conclusion de cette histoire, mais surtout une unique tentative ! C’est en effet ce qui était donné aux participants du challenge. Si la réponse était erronée, alors le challenge était perdu à tout jamais.

L’énoncé indique que nous avons réussi à récupérer une image de la chambre du corbeau, qui ressemble à ceci.

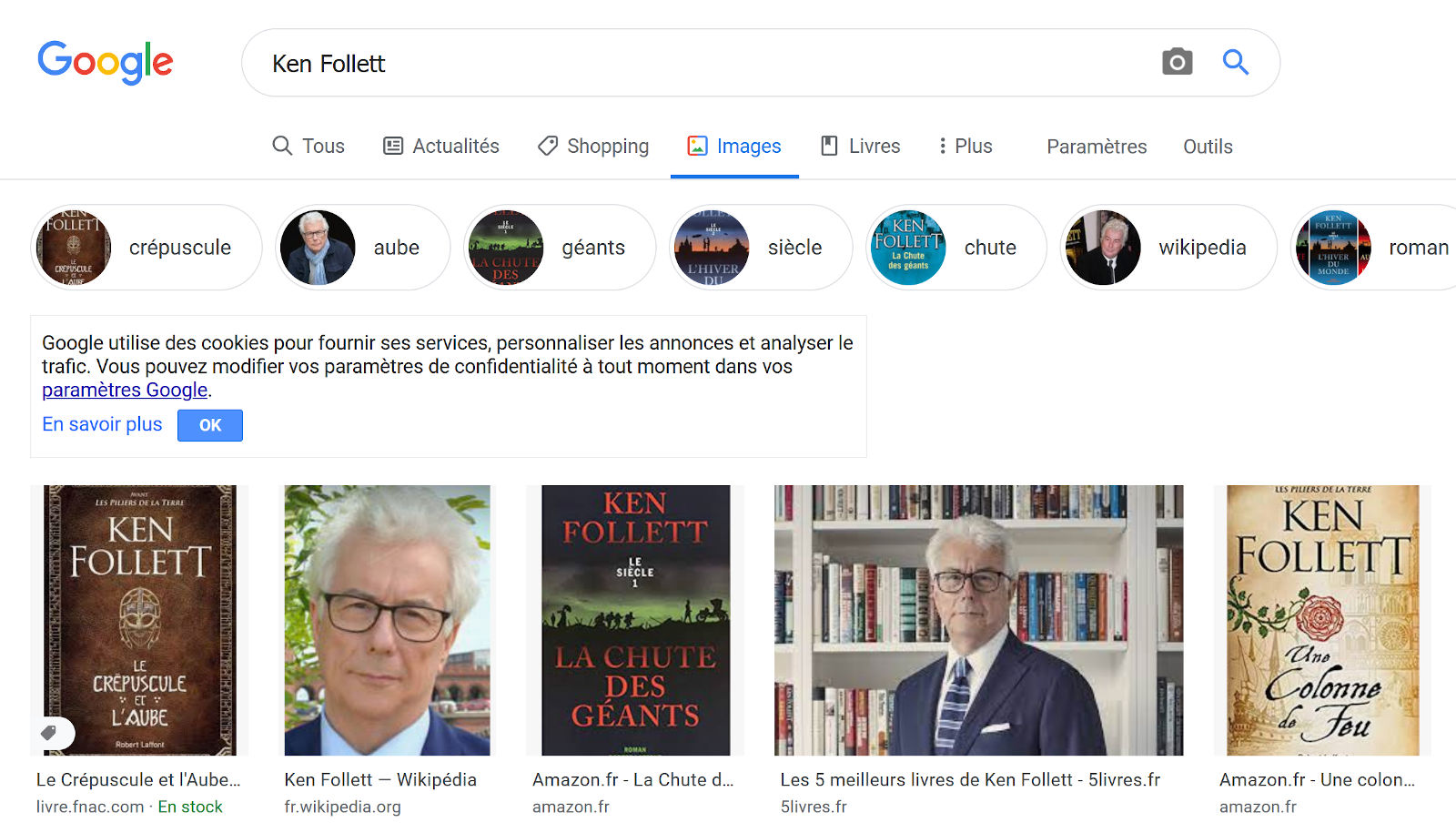

Cette image comporte beaucoup d’éléments, plus ou moins utilisables. En effet, bien qu’on ait toute sorte d’informations, je me suis tourné en priorité vers les éléments facilement identifiables. Dans notre cas, on voit une tonne de livres dans la bibliothèque à gauche, ainsi qu’un gros livre posé à droite. Ce dernier est plus facilement utilisable car on arrive assez facilement à lire le nom de l’auteur : Ken Follett.

On pourrait chercher d’autres éléments mais on commence par cette piste. Pas besoin d’aller chercher bien loin, grâce à la couverture et à Google, on identifie rapidement l’ouvrage : Le Crépuscule et l’Aube.

On nous parle d’également d’une référence faite par le corbeau sur ses réseaux sociaux. Jusqu’à maintenant, nous avons exploité plusieurs réseaux, dont :

- Trip Advisor

Le plus simple étant de commencer par le réseau sur lequel nous avons plusieurs profils suspects, Twitter.

Pour rappel, les profils en question :

- Gilliane (https://twitter.com/eax_gilliane)

- Félicien (https://twitter.com/eax_felicien)

- Halette (https://twitter.com/eax_halette)

- Amarante (https://twitter.com/eax_amarante)

- Ferragus (https://twitter.com/eax_ferragus)

Un rapide coup d’oeil sur l’ensemble de ces profils nous amène à extraire plusieurs informations potentiellement intéressante. Mais par dessus tout, le tweet suivant attire l’attention :

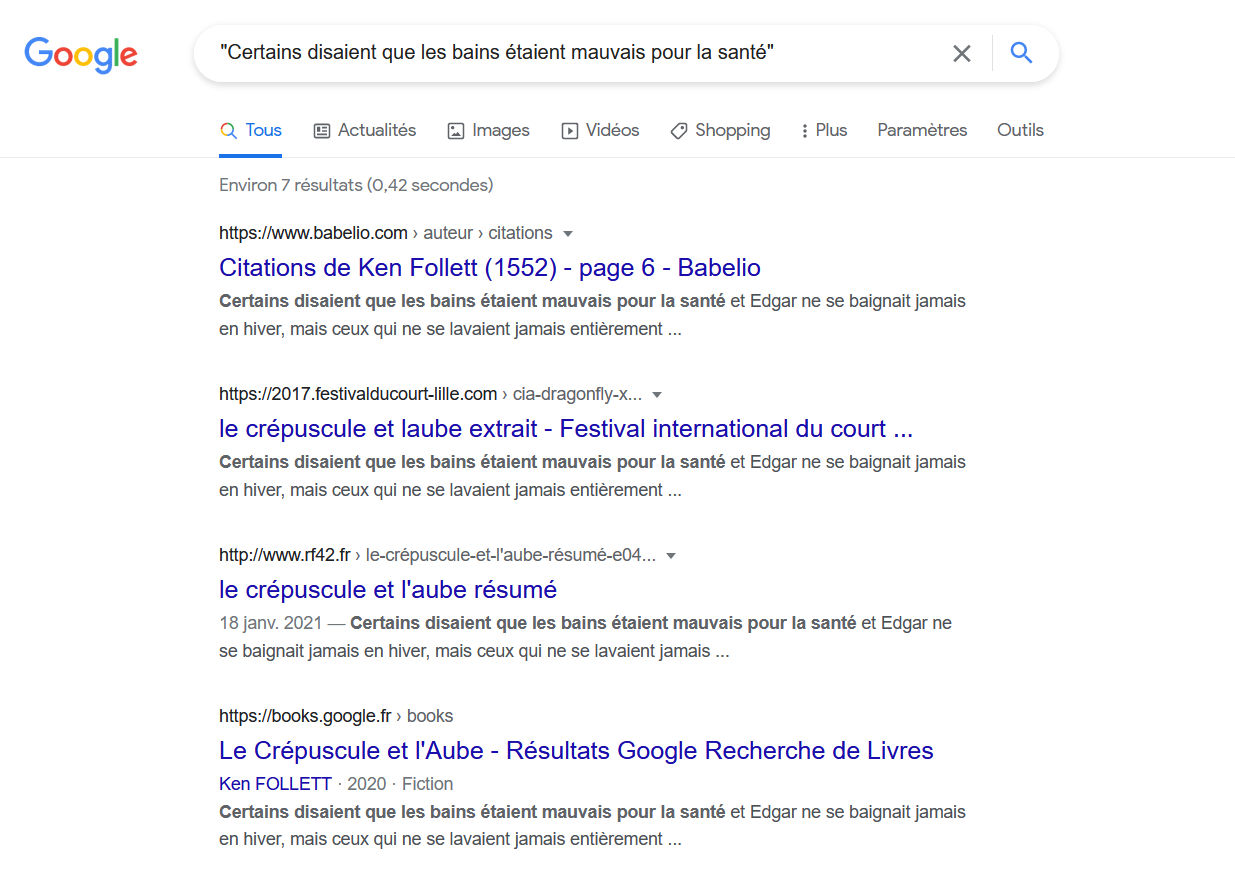

C’est d’ailleurs le seul tweet mentionnant une phrase, probablement une citation. Une simple recherche Google (sans oublier les guillemets afin de chercher la phrase exacte!) permet de créer un lien indéniable entre plusieurs de nos trouvailles.

Cette citation est tirée du livre “Le Crépuscule et l’Aube” de Ken Follett… Soit c’est une TRES grosse coïncidence (ou un mauvais tour des organisateurs), soit nous tenons notre corbeau !

On réalise par acquis de conscience (et car nous n’avons qu’un essai) une passe sur le reste des comptes utilisateurs, mais aucun autre lien ne semble ressortir.

Nous tenons donc notre corbeau : Amarante !

\o/

Le mot de la fin

L’écriture de ce post fut laborieuse :D

Plus sérieusement, très content d’avoir pu participer à ce challenge ! Très bien conçu, mettant en avant une multitude de techniques et problématiques liées à l’OSINT.

Merci aux organisateurs, c’est vraiment top de voir des challenges/scénarios OSINT (bien conçus!) émerger petit à petit dans l’univers des CTF. Et vive l’OSINT ! ;)